この記事のレベル

| 初心者 | (3.0) |

| 重要度 | (4.0) |

| 難しさ | (3.0) |

こんにちは、編集長のカワウソです!

「WordPressには脆弱性があると聞くけれど、自社のホームページは安全なのだろうか?」と不安を感じていませんか?

パソコンのOSやソフトウェアのように、どんなウェブアプリケーションにも脆弱性(セキュリティホール)が生まれる可能性はあります。

そのなかでも、WordPressは利用者が多いことから、攻撃者の標的になりやすいです。

また、テーマ(デザインテンプレート)やプラグイン(拡張機能)の種類が豊富である分、それらに起因する脆弱性が報告されるケースも珍しくありません。

そこで今回は、企業ホームページを開設する方向けに、WordPressの脆弱性について解説します。

カワウソ

この記事は次のような人におすすめ!

- 初めて企業ホームページを作る人

- WordPressでホームページを開設する人

- WordPressのセキュリティ対策を知りたい人

この記事を読めば、WordPressの脆弱性に関する最新情報の取得方法も分かります。

WordPressのセキュリティ対策についても解説するので、ぜひ参考にしてください。

それではどうぞ!

WordPressの脆弱性とは

WordPressの脆弱性とは、WordPressシステム(本体)、テーマ、プラグインなどに存在するセキュリティ上の弱点や欠陥のことです。

WordPressに脆弱性が存在すると、悪意のある攻撃者によってホームページを改ざんされたり、データを盗まれたりするおそれがあります。

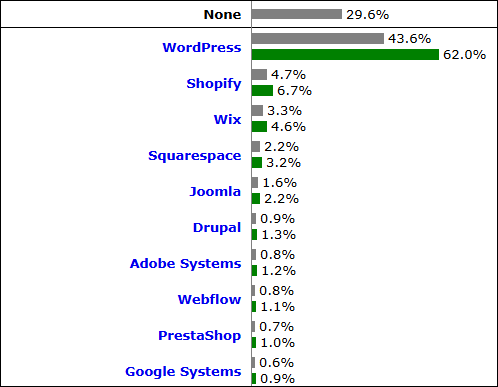

2025年1月時点、WordPressはシェア世界No.1のCMS(コンテンツ・マネジメント・システム)で人気があり、攻撃者の標的になりやすいです。利用者の多いシステムを狙ったほうが、攻撃の成功確率が上がるためです。

▲出典:W3 Techs「Usage statistics and market shares of content management systems」

また、テーマやプラグインの種類も豊富であるため、その分脆弱性が報告されるケースも珍しくありません。

なお、被害を受けないためには、脆弱性情報を取得する体制を整えたうえで、WordPressを最新バージョンにアップデートするなど、迅速に対処することが重要です。

WordPressの脆弱性の種類

前述のとおり、脆弱性はWordPress本体のみならず、テーマやプラグインにも発生します。

カワウソ

とくに近年では、WordPress本体より、テーマやプラグインに脆弱性が発生するケースが増えていますよ。

ここでは、それぞれの特徴を解説します。

WordPress本体の脆弱性

WordPress本体の脆弱性は、WordPressを利用しているホームページのすべてに影響を与えるおそれがあるため、注意が必要です。

たとえば、2020年10月29日にはWordPressの「XML-RPC機能(リモート機能)」に関する脆弱性が報告されました。

この脆弱性では、攻撃者によりXML-RPCを使用して投稿にコメントされることで、権限を取得されるおそれが指摘されました(参考:JVN「WordPress の wp-includes/class-wp-xmlrpc-server.php における権限を取得される脆弱性」)。

当該脆弱性は、2020年10月30日に公開されたWordPress 5.5.2で修正されています。

WordPress本体の脆弱性を防ぐためには、常に最新バージョンを利用することが重要です。

加えて、不要な機能がある場合(例:XML-RPC機能)は無効化するなど、脆弱性が悪用されるリスクに対して、根本から対策しましょう。

テーマやプラグインの脆弱性

テーマやプラグインにも脆弱性が発生するおそれがあり、とくに人気のものは攻撃者の標的になりやすいです。

たとえば、2020年9月1日にはWordPressプラグイン「File Manager」に関する脆弱性が報告されました。

この脆弱性については、攻撃者によって不正なファイルをアップロードされ、任意のコードを実行されるおそれが指摘されました(参考:JPCERT/CC「WordPress 用プラグイン File Manager の脆弱性について」)。

当該脆弱性は、2020年9月1日に公開されたバージョン 6.9 で修正されています。

このように、適切に運営されているテーマやプラグインであれば、脆弱性が発見されたときに、速やかに修正されたバージョンが配布されるはずです。

WordPress本体同様、テーマやプラグインも常に最新バージョンを利用してください。

カワウソ

セキュリティ観点では、実績のあるテーマやプラグインを選ぶとともに、インストールするものは必要最低限に抑えることが重要です。

WordPressの脆弱性を狙った攻撃例

それでは、WordPressの脆弱性を狙った攻撃例について、詳しく見ていきましょう。

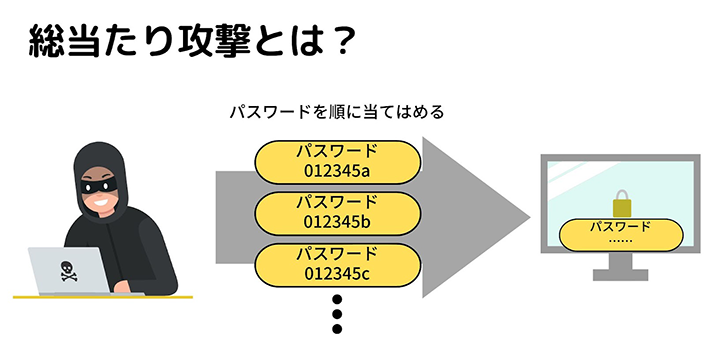

ブルートフォース攻撃(Brute Force Attack)

ブルートフォース攻撃は、ユーザー名やパスワードを総当たりで解読し、不正アクセスを試みる攻撃です。

WordPressのログインページはデフォルトのままだと、「ドメインに(/wp-login.php)を足したURL」になり、誰にでもアクセスできてしまいます。

(例)https://www.example.com/wp-login.php

そのため、ブルートフォース攻撃の標的になりやすいです。

攻撃者にWordPressにログインされてしまうと、ホームページを乗っ取られてしまうので、ページを改ざんされたり、不正なプログラムを埋め込まれたりするリスクがあります。

ブルートフォース攻撃の対策としては、主に以下が考えられます。

- ログインURLを変更する

- 強固なパスワードを設定する

- 画像像認証を導入する

- 2要素認証を導入する

- ログイン試行回数を制限する

「ユーザー名とパスワード」だけでなく、「ワンタイムパスワード(管理者向けに発行される1回限りのパスワード)」の入力も必要にすることで、不正ログインから守ります。

クロスサイトスクリプティング(XSS)

クロスサイトスクリプティング(XSS)は、悪意のあるスクリプト(プログラム)をホームページに埋め込み、訪問者のブラウザで自動的に実行させる攻撃です。

WordPressは「お問い合わせフォーム」や「コメント欄」を簡単に設置できる便利な仕組みがある一方で、それらに脆弱性が存在する場合、攻撃対象になることがあります。

たとえば、攻撃者がコメント欄に悪意のあるスクリプト(JavaScriptなど)を入力したとします。

適切な対策が行われていない場合、そのスクリプトがそのままページに表示されることになります。その結果、訪問者がそのページを見た瞬間にスクリプトが実行されてしまうのです。

訪問者のブラウザに不正なポップアップが表示されたり、Cookieが盗まれたりするリスクがありますよ。

ホームページを閲覧しているときに、自動的に小さなウィンドウが別途開いて表示されるものです。クロスサイトスクリプティングでは、このポップアップを使って「フィッシングサイト」に誘導したり、「不正なリンク」をクリックさせたりすることがあります。

ホームページが訪問者のブラウザに一時的に保存する小さなデータのことです。ログイン情報や閲覧履歴などを記録する役割があります。クロスサイトスクリプティングでは、このCookieを使って、WordPressに不正ログインしたり、個人情報を盗んだりすることがあります。

クロスサイトスクリプティングの主な対策は、「不正なタグを削除するフィルター」や「特定の文字だけを許可する仕組み」を導入し、怪しいコードが実行されるのを防ぐこと。

実績のある「お問い合わせフォームプラグイン」や「セキュリティ対策プラグイン」を導入し、常に最新バージョンを使用することが重要です。

カワウソ

特別な理由がない限り、企業のホームページではコメント欄を非表示にすることをおすすめします。

コメント欄を非表示にする方法は、以下の記事を参考にしてください。

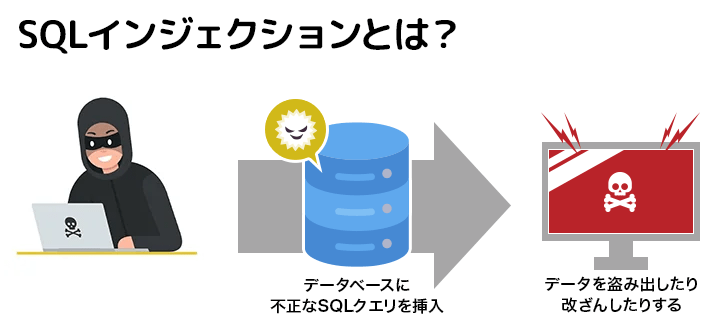

SQLインジェクション

SQLインジェクションは、データベースに不正なSQLクエリを挿入し、データを盗み出したり、改ざんしたりする攻撃です。

データを保存する場所のこと。投稿記事、固定ページ、コメント情報、ユーザー情報などのデータが整理されて保管されている「倉庫」のようなものです。

SQL(エスキューエル)クエリは、データベースに対して「〇〇をしてほしい」とお願いするための特別な言葉(命令文)です。データの検索、追加、更新、削除などができます。

WordPressでは、「お問い合わせフォーム」や「検索機能」などに入力されたデータを、データベースに送ることがあります。

このとき、入力されたデータに不正なコードが含まれていても適切に処理されず、そのままデータベースに送られると、ホームページが改ざんされたり、データが盗まれたりするおそれがあります。

SQLインジェクションの主な対策は、入力されたデータから不正なコード(例:SQLクエリや記号文字など)を削除したり、メールアドレスとして不正な文字を除去したりすること。

実績のある「お問い合わせフォームプラグイン」を導入し、常に最新バージョンを使用しましょう。

なお、検索機能については、WordPressの機能ではなく、「Googleカスタム検索」を使うのも一つの手。

Googleカスタム検索は入力されたデータをGoogleのサーバーで処理するので、WordPressのデータベースにアクセスされることがありません。

WordPressのセキュリティ対策10選

WordPressを脅威から守るためにも、必要最低限のセキュリティ対策を施しておきましょう。

以下、WordPressのセキュリティ対策として、最低限知っておきたい10項目です。

- 実績が豊富なレンタルサーバーを選ぶ

- サーバーのセキュリティを強化する

- SSL化する(HTTPSを導入する)

- 定期的にバックアップを取る

- WordPress管理画面に強力なパスワードを設定する

- WordPress管理画面にアクセス制限をかける

- WordPress、テーマ、プラグインを最新バージョンに保つ

- 不要なWordPress、テーマ、プラグインは削除する

- ユーザー権限を適切に設定する

- セキュリティプラグインを導入する

詳しくは、以下の記事で解説しています。

WordPressに脆弱性があるかどうかを調べる方法

利用中のWordPressに脆弱性があるかどうか調べるには、主に以下3つの方法があります。

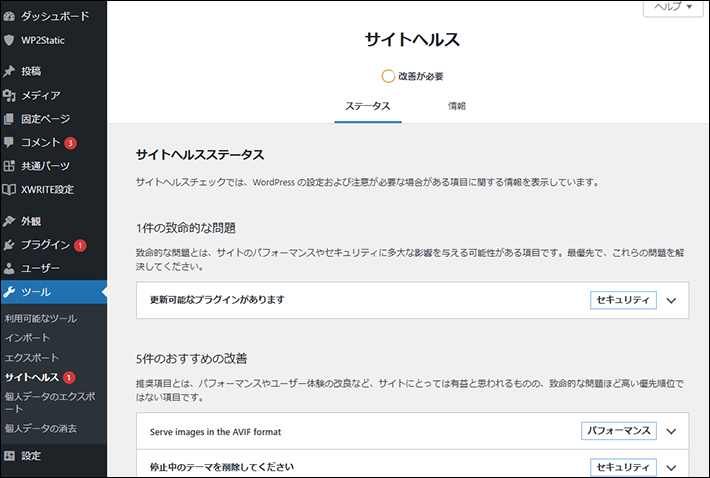

WordPressのサイトヘルス

WordPressには、「致命的な問題」や「おすすめの改善項目」を紹介してくれる「サイトヘルス」機能があります。

サイトヘルスには、WordPressメインナビゲーションの「ツール」からアクセス可能です。

たとえば、更新できていないプラグインがあると、セキュリティ項目における「致命的な問題」として、教えてくれます。

そのほか、セキュリティ以外にも、「パフォーマンス」に関する改善案も提示してくれるので、定期的にチェックするとよいでしょう。

レンタルサーバーからのお知らせを確認する

レンタルサーバーのなかには、ニュースやメールなどでWordPressの脆弱性に関する情報を報告しているものもあります。

たとえば、弊社『エックスサーバー』の場合、緊急性が高い脆弱性については、できる限り報告しています。

(参考:エックスサーバー「【重要】WordPressプラグイン「Really Simple Security(9.0.0 ~ 9.1.1.1)」における緊急性の高い脆弱性について」)

カワウソ

まだレンタルサーバーを契約していない方は、こういったニュースを届けてくれるかどうか、あらかじめ確認しておくとよいでしょう。

次に紹介する「WordPressの脆弱性に関する情報サイト」に比べて、レンタルサーバーからのお知らせは、比較的分かりやすく報告されている場合が多いので、初心者の方にもおすすめです。

WordPressの脆弱性に関する情報サイト

WordPressの脆弱性を報告する情報サイトがいくつかあります。

情報サイトによっては、脆弱性の有無のみならず、その緊急性や想定されるリスクも紹介されていて、役に立つことが多いです。

また、キーワード検索できるデータベースタイプの情報サイトもあり、WordPress本体はもちろん、利用中のテーマやプラグインの脆弱性を調べることもできます。

※のちほど「WordPressの脆弱性に関する情報サイト5選」で詳しく紹介します。

ただし、WordPressの脆弱性に関する情報サイトは、専門性が高いものが多いです。

初心者の方で難しく感じる場合は、次で紹介するとおり、脆弱性を診断してくれる専門サービスの利用を検討しましょう。

なお、利用中のWordPress本体、テーマ、プラグインのバージョン情報を調べる方法は、以下の記事を参考にしてください。

脆弱性診断ツールや専門サービスを利用する

脆弱性診断用のツールや専門サービスを利用する方法もあります。

たとえば、WordPressの脆弱性を集めたデータベース『WPScan』の公式サイトでは、ホームページのURLを入力することで、無料で簡易的なレポートを出せます。

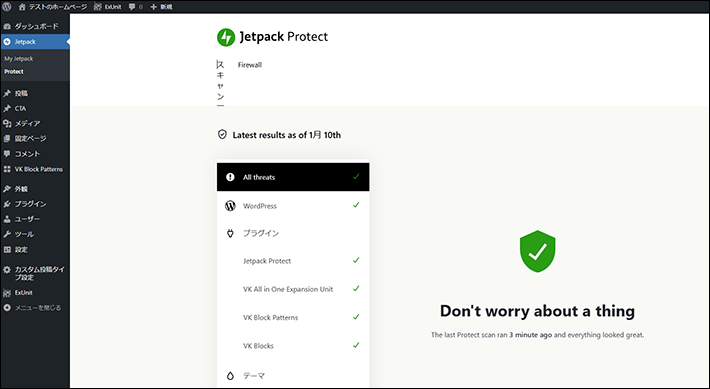

また、『Jetpack Protect』というWordPressプラグインでは、『WPScan』のデータベースを使った脆弱性診断を無料で実施することが可能です。

ただし、これらは日本語に対応していません。

予算がある場合は、有料のツールや専門サービスを利用しましょう。

とくに専門サービスにおいては、診断結果で脆弱性が発見された場合に、そのまま対処を依頼できることも多く、技術的なサポートを含めて安心感が高いです。

企業規模やホームページの重要度に応じて、こうしたサービスの活用を検討してみてください。

WordPressの脆弱性に関する情報サイト5選

ここでは、WordPressの脆弱性に関する情報の情報サイトを5つ紹介します。

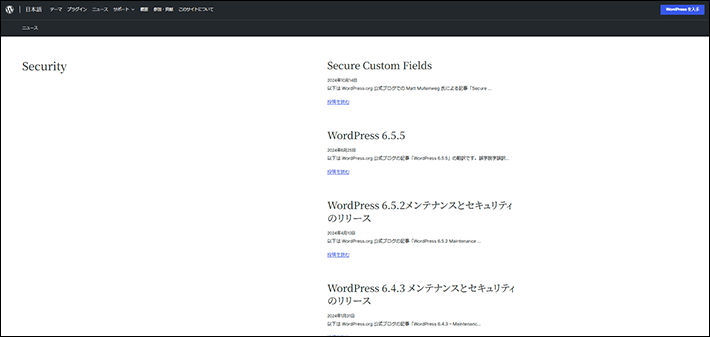

WordPress公式のセキュリティニュース

▲出典:WordPress.org「Newsのセキュリティ(カテゴリ)」

『WordPress公式サイト』にはニュースがあり、セキュリティのカテゴリも用意されています。

このページでは、「バージョンごとの変更点」や「脆弱性の修正内容」を確認可能です。

たとえば、「WordPress 6.5.5」のページでは、セキュリティアップデートとして、以下の内容が記載されています。

このリリースに含まれるセキュリティアップデート

(引用:WordPress.org「WordPress 6.5.5」)

- WordPress コア チームの Dennis Snell 氏と、WordPress セキュリティ チームの Alex Concha 氏および Grzegorz (Greg) Ziółkowski 氏によって報告された、HTML API に影響するクロスサイト スクリプティング (XSS) の脆弱性。

- テンプレート パーツ ブロックに影響するクロスサイト スクリプティング (XSS) の脆弱性が、Patchstack の Rafie Muhammad 氏によって独立して報告され、サードパーティのセキュリティ監査中にも報告されました。

- Windows でホストされているサイトに影響するパス トラバーサルの問題が、Patchstack の Rafie M および Edouard L、David Fifield、x89、apple502j、およびmishreによって個別に報告されました。

カワウソ

英語のページですが、ブラウザの翻訳機能を使えば日本語で読めます!

WordPressフォーラムでも脆弱性に関するディスカッションが行われています。

テーマやプラグインの開発者ニュース

利用中のテーマやプラグインに関する脆弱性を調べたい場合は、開発者が発信するニュースやブログを参考にするのがおすすめです。

開発者の発信情報には、「脆弱性に関する説明」や「アップデート情報」が詳しく記載されています。

また、開発者が発信するニュースだからこそ、問題にどう向き合い、どのように取り組むべきかという姿勢(心構え)が示されていることもあります。

これにより、単なる脆弱性の報告にとどまらず、今後のリスク管理やWordPressの運用に役立つ場合があります。

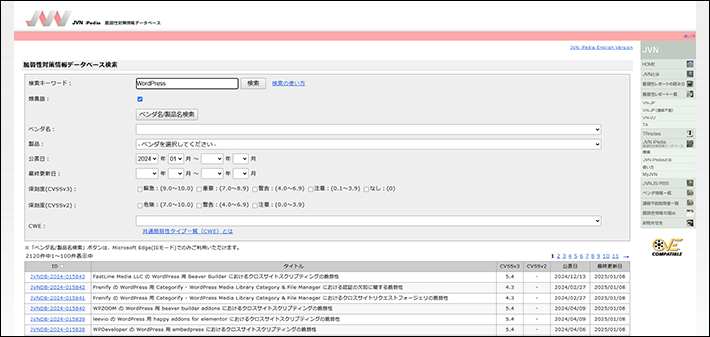

JVN iPedia(脆弱性情報データベース)

▲出典:JVN iPedia「WordPressで検索」

『JVN iPedia』は、国内外問わず日々公開される脆弱性対策情報のデータベース。

日本語に対応しており、キーワード検索にも対応しているので、「WordPress」はもちろん、利用中のテーマやプラグインに関する脆弱性も調べやすいです。

脆弱性の情報を一覧で取得したい方は、重宝するでしょう。

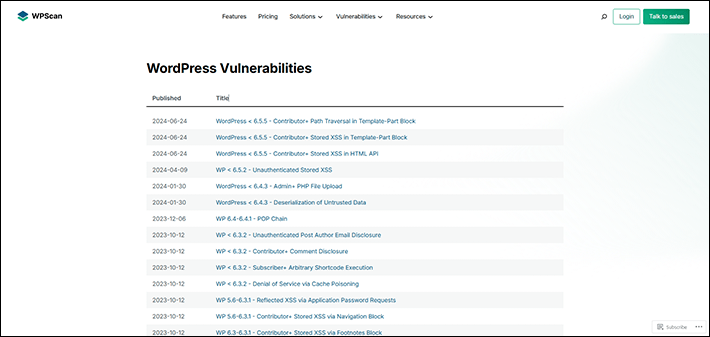

WPScan

▲出典:WPScan「WordPress Vulnerabilities」

『WPScan』は、WordPressの脆弱性を集めたデータベースです。

WordPress本体、テーマ、プラグイン別に脆弱性が報告されています。

(参考:WPScan「WordPress Vulnerabilities」)

(参考:WPScan「WordPress Theme Vulnerabilities」)

(参考:WPScan「WordPress Plugin Vulnerabilities」)

カワウソ

こちらも英語のページですが、ブラウザの翻訳機能で日本語で読めます!

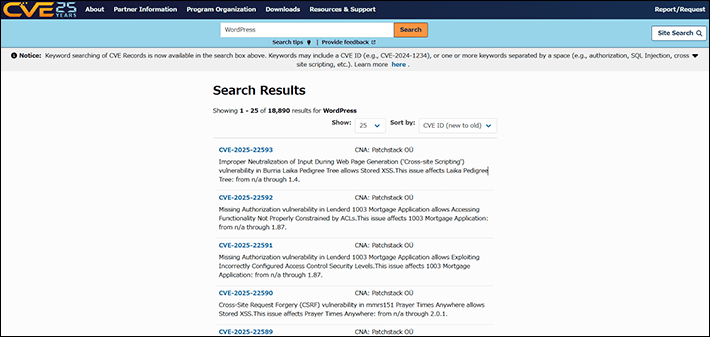

CVE

▲出典:CVE「WordPressで検索」

「CVE(Common Vulnerabilities and Exposures)」とは、一つ一つの脆弱性を識別するための共通の識別子のことです(参考:IPA 独立行政法人「情報処理推進機構」)。

『CVE』は世界中の脆弱性を管理しているデータベースで、WordPress関連の脆弱性も登録されています。

セキュリティ専門家や開発者が頻繁に参照するデータベースです。

WordPressに脆弱性が発見された場合の対応方法

ここからは、WordPress本体をはじめ、利用中のテーマやプラグインなどに脆弱性が発見された場合の対応方法を解説します。

最新バージョンにアップデートする

WordPress本体はもちろん、使用中のテーマやプラグインについて、脆弱性に対する修正バージョンが公開されているか確認しましょう。

公開されている場合は、すぐに最新バージョンにアップデートしてください。

すぐに対処することで、これから被害を受けるかもしれないリスクを減らすことが可能です。

テーマやプラグインを無効化する(修正バージョンがない場合)

脆弱性が報告されているにも関わらず、該当のテーマやプラグインに修正バージョンが公開されていない場合は、利用を停止(無効化)してください。

無効化することで、脆弱なテーマやプラグインが攻撃の入り口になるリスクを防げます。

「修正バージョンがリリースされるまでの一時的な対策」として有効です。

被害の有無を確認する

脆弱性が発見された場合は、被害の有無を確認することも重要です。

脆弱性が悪用されている場合、すでにホームページが攻撃を受けているおそれがあります。

放置すると、さらに被害が拡大してしまうでしょう。

被害の有無を確認するには、主に以下の方法が考えられます。

- レンタルサーバーのセキュリティ診断機能を使う

- セキュリティ系プラグインでスキャンする

- 専門家にセキュリティ診断を依頼する

弊社『エックスサーバー』のビジネスプランには、ホームページの改ざんやマルウェア等を検知する機能「Web改ざん検知設定」があります。1日1回、診断開始URLからリンクをたどり、30ページ分のWebページを診断します。

(参考:エックスサーバー「Web改ざん検知設定」)

不正アクセスの被害を受けた場合の対処法

ホームページの改ざんや不正なファイル設置といった「不正アクセス」の被害を受けた場合は、契約中のレンタルサーバーに相談しましょう。

レンタルサーバーによって、対処法が異なります。

なお、弊社『エックスサーバー』ではマニュアルページに、不正アクセスを受けた場合の対処法を記載しています。

(参考:エックスサーバー「不正アクセス(ファイルの改ざん、不正なファイル設置)について」)

まとめ

この記事ではWordPressの脆弱性について、解説しました。

- 脆弱性とは、システムに存在するセキュリティ上の弱点や欠陥のこと

- WordPressの脆弱性は、WordPress、テーマ、プラグインに存在する

- 脆弱性があると、ホームページを改ざんされたり、データを盗まれたりするおそれがある

- WordPressに脆弱性があるかどうか確認し、対処することが重要

- WordPress、テーマ、プラグインは常に最新バージョンにアップデートする

どんなシステムにも脆弱性が発生する可能性はありますが、セキュリティ対策を施しておくことで、リスクを軽減できます。

無料かつ利便性の高いWordPressを問題なく使っていくためにも、必要最低限からでもよいので、セキュリティ対策を施しておきましょう。

それでは素敵なホームページの完成を願っております。

最後まで読んでいただき、ありがとうございました。

ホームページの開設を検討している方へ

エックスサーバーは、高速かつ高い安定性を誇る「高性能レンタルサーバー」です。

国内シェアNo.1※のレンタルサーバーであり、22万社の導入実績があります。

2025年5月7日(水)17時まで、サーバー利用料金が最大30%オフになる期間限定キャンペーンを開催中です!

今なら月額693円~とお得にホームページを開設できます!

.comや.netなど大人気ドメインも永久無料と過去最大級にお得です。

ぜひこのお得な機会にホームページ開設をご検討ください!

※ 2024年10月時点、W3Techs調べ。

XServerビジネスは、エックスサーバーを法人向けに特化したレンタルサーバーです。

サーバー月間稼働率99.99%以上を保証する「SLA」をはじめ、セキュリティやサポートが充実しています。

2025年7月8日(火)17時まで、月額料金が30%キャッシュバックされる期間限定キャンペーンを開催中です!

今ならお得にホームページを開設できます!

コーポレートサイトでよく使われる「.co.jp」のドメインも永久無料で、大変お得です。

ぜひこのお得な機会にホームページ開設をご検討ください!

『エックスサーバー』と『XServerビジネス』の違いは、以下の記事で詳しく解説しています。

なお、当メディア「初心者のための会社ホームページ作り方講座」では、初心者の方にわかりやすく会社のホームページを始められる方法を紹介しています!

ホームページの始め方・立ち上げに関する、ご質問・ご相談はツイッターDM( @kawauso_xsv )までお気軽にどうぞ!

カワウソ

当メディアはリンクフリーです。貴社のSNSやブログでご紹介いただけると嬉しいです。